中心公告

2020/05/04

中油資料庫和部分電腦主機遭勒索軟體感染,斷網防受駭範圍擴大,暫通報為三級資安事件

新聞來源:iThome

摘要:

中油在一小時內,通報行政院此次為三級資安事件

據了解,臺灣中油公司在中午12點多發現部分支付系統發生異常狀態,在下午1點多,便已經立即通報目的事業主管機關經濟部,告知遭駭狀況。臺灣已經通過「資通安全管理法」,資安法主管機關為行政院,但因為行政院尚未正式公布關鍵基礎設施名單,所以中油公司則會將此一資安事件依照相關資安事件通報應變程序,通報主管機關行政院,而系統會副本知會目的事業主管機關經濟部進行事件審核。

部分資料庫和電腦主機受駭,速斷網並立即做資安事件處理

據不具名專家指出,中油遭到勒索軟體損害的範圍,包括部分資料庫和電腦主機,也影響到中油官網,為了避免受駭範圍持續擴大,中油公司也在第一時間便進行內部斷網的處理,再由長期合作的資安公司以及技服中心聯手進行資安事件處理(IR)。

中油主要的核心業務系統包括油品生產、製造以及銷售,根據不具名專家指出,目前內部的油品生產和製造系統並沒有受到勒索軟體的損害,各個加油站的銷售系統也可以正常營運,支付部分包括現金和信用卡交易都正常運作,但這次受到勒索軟體危害的則由中油Pay和捷利卡系統,其中,因為有許多車隊使用捷利卡加油,為了維護車隊用卡權益,則提供代碼供使用捷利卡的車隊加油,等到系統恢復正常後,再進行帳務調整。

2020/04/15

駭客偽冒中華郵政APP進行殭屍網路攻擊事件

發佈日期-2020-04-15

內容說明:

近期發現有駭客偽冒中華郵政「e動郵局」APP之內容製作惡意APP,駭客可能透過釣魚簡訊大量發送惡意APP下載連結予民眾,民眾一旦安裝惡意APP,將遭駭客竊取行動裝置之機敏資訊。

建議措施:

建議用戶於Google Play Store下載中華郵政開發的「e動郵局」APP,盡可能避免安裝未知來源的應用程式。

提供以下方式讓中華郵政用戶檢查Android行動裝置是否遭感染方法:

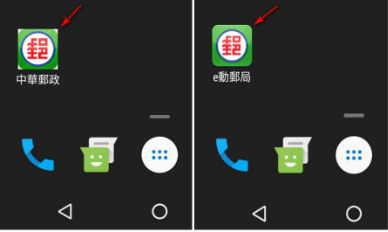

1. 查看手機桌面圖示背景是否有白邊

正常的APP圖示為完整透明背景

惡意木馬後門APP圖示未使用透明背景,故四個角落皆有白邊

2. 查看APP的中文名稱是否正確

正常的APP名為「e動郵局」

惡意木馬後門APP為「中華郵政」

2020/04/15

駭客偽冒中華郵政APP進行殭屍網路攻擊事件

發佈日期-2020-04-14

內容說明:

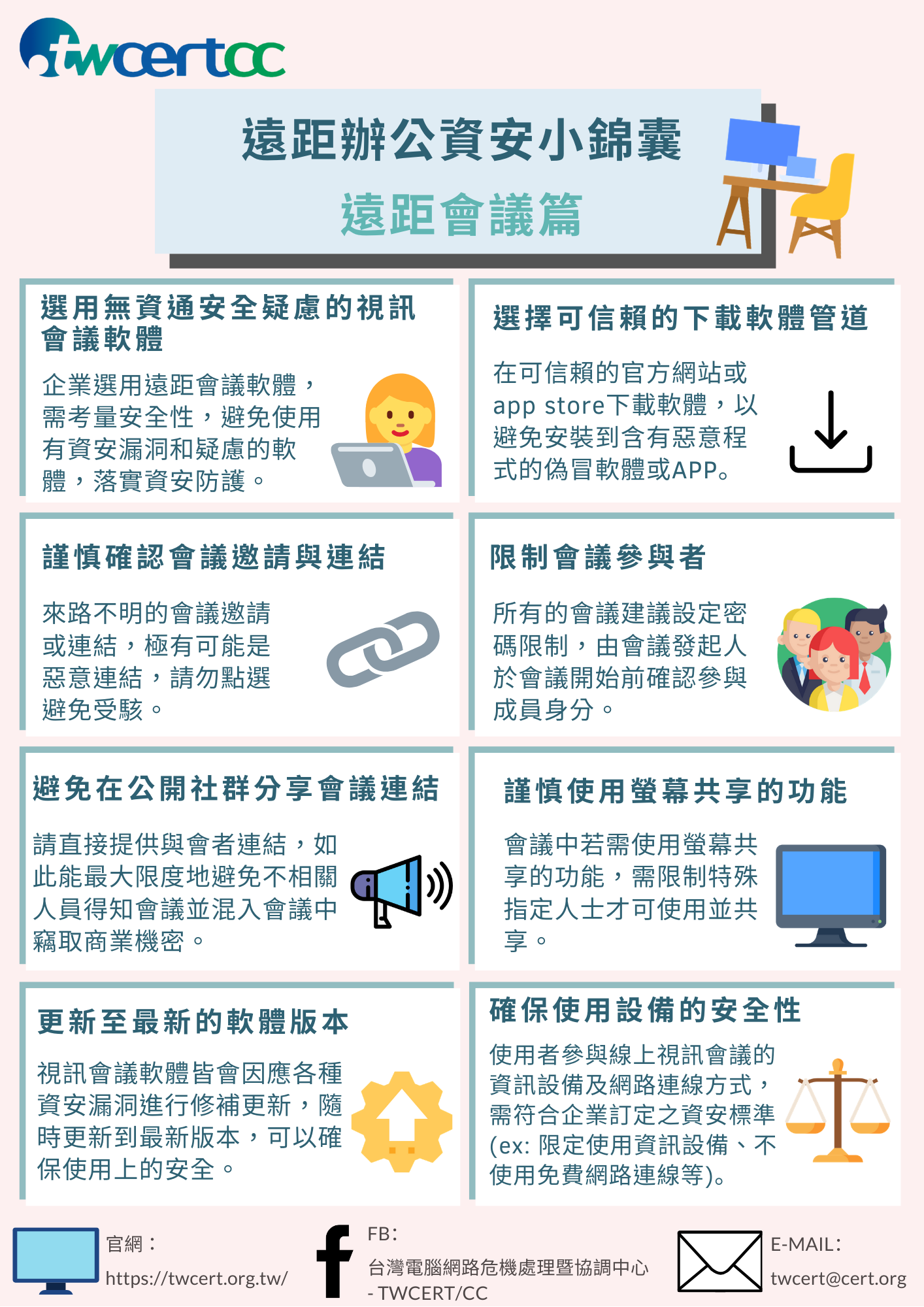

越來越多企業單位讓員工遠距辦公,來因應企業可能遭遇之各種緊急事件。因此遠端視訊會議(video-teleconferencing,VTC)相關系統的使用量遽增,引發相關資安議題。身為遠端視訊會議的使用者,我們該如何做好資安防護呢?以下八點資安防護提醒:

1、選用無資通安全疑慮的視訊會議軟體企業選用遠距會議軟體時,需考量其安全性,避免使用有資安漏洞和疑慮的軟體,落實資安防護。

2、選擇可信賴的下載軟體管道在可信賴的官方網站或app store下載軟體,以避免安裝到含有惡意程式的偽冒軟體或APP。

3、謹慎確認會議邀請與連結來路不明的會議邀請或連結,極有可能是惡意連結,請勿點選避免受駭。

4、限制會議參與者所有的會議建議設定密碼限制,並由會議發起人於會議開始前確認參與成員的身分。

5、避免在公開社群分享會議連結請直接提供給與會者連結,如此可以最大限度地避免不相關的人員得知會議並混入會議中竊取商業機密。

6、謹慎使用螢幕共享的功能會議中若需使用螢幕共享的功能,需限制特殊指定人士才可使用並共享。

7、更新至最新的軟體版本視訊會議軟體皆會因應各種資安漏洞進行修補更新,隨時更新到最新版本,可以確保使用上的安全。

8、確保使用設備的安全性使用者參與線上視訊會議的資訊設備以及網路連線方式,皆需符合企業訂定之資安標準(ex: 限定使用資訊設備、不使用免費網路連線等)。

遠距辦公政策實施同時,企業與員工應積極做好資安準備,以避免發生資安事件,守護企業重要商業資產的安全性。

2020/04/10

電腦版Zoom應用程式傳出允許駭客擴張權限的漏洞

發佈日期-2020-04-09

內容說明:

因在家上班而使用量大幅成長的視訊會議平臺Zoom,其Windows與macOS版本的應用程式,相繼被研究人員發現重大漏洞。網路安全公司VMRay惡意程式研究人員Felix Seele指出,macOS版的應用程式會在未經使用者同意就在背景擅自執行安裝,這是駭客植入惡意軟體常見的手法。

另一個被資安研究者Objective-See發現的程式漏洞,則是Zoom應用程式向使用者要求權限時,能允許駭客程式碼注入,進而控制Mac電腦的視訊鏡頭和麥克風。至於研究員Mitch在推特上揭露Windows版用戶端程式漏洞,則是與UNC注入有關,駭客能藉此得知Windows的密碼。上述3個漏洞Zoom已經完成修補,並推出4.6.9版軟體。

參考網址 :https://www.ithome.com.tw/news/136736

2020/04/07

行政院下令公務機關不應用Zoom,教育部也將發函各校禁用

發佈日期-2020-04-07

內容說明:對於Zoom的資安疑慮問題,政府單位在今日(7日)終於出面說明因應方式,行政院資安通安全處表示,公務機關與特定非公務機關應禁用Zoom,同時已發函各單位。今日下午,教育部也說後續處置方式,並將通知各校禁用。

詳情請參考連結:https://www.ithome.com.tw/news/136813